Ryuk ランサムウェアとは?

ランサムウェアは、攻撃者が暗号化技術を使用してネットワーク全体 (ファイルおよび関連デバイスを含む) に感染させ、身代金が支払われるまで標的のビジネスにアクセスできなくすることを可能にするマルウェアの形式です。身代金は通常、ビットコインなどの暗号通貨の形で要求され、数百万ドルではないにしても、数千ドルになる場合があります。2019 年の身代金の平均支払い額は 12,762 ドルに達し、わずか 1 四半期の事件関連のダウンタイムの平均コストは 1 社あたり 64,645 ドルに達しました。

大抵の場合、攻撃者は、病院などの非常に機密性の高い重要な資産を持つ大規模な組織や企業をターゲットにします。これは「大物狩り」と呼ばれる手法です。さらに、他の形式のランサムウェアとは異なり、Ryuk マルウェアを使用するサイバー犯罪者は、特定の個人をターゲットにしたり、企業のネットワークに手動で侵入したりします。攻撃者はネットワーク上で利用可能なオープンソースのツールを使用することで、機密データを収集したり、できるだけ多くのその事業体の領域にアクセスしたりして、社内業務の詳細な情報を取得します。

歴史

Ryuk ランサムウェアは、古いランサムウェアである Hermes を基としています。2018 年に初めて確認され、ロシアのサイバー犯罪組織によって改良され開発されたと広く考えられています。2019 年以降、犯罪グループは攻撃の数を増やし、金融機関、病院、さらには地方自治体から数百万ドルの身代金を獲得しています。

WIZARD SPIDER やそこから派生した GRIM SPIDER などのサイバー犯罪グループは、Ryuk ランサムウェアを進化させ続けています。2021 年 1 月には、新たな変種が出現しました。ワームのような機能を持つ Ryuk ランサムウェアが現れ、マルウェアが侵入したネットワーク内でウイルスのように自動的に拡散するようになりました。これにより、人間のオペレータなしで、Windows ドメイン内のシステムからシステムへと感染が広がります。マルウェアは、急激な自己複製によりネットワークやデバイスへの感染にかかる時間をさらに短縮し、ビジネスに危険をもたらします。

Ryuk がビジネスをターゲットにする方法

ほとんどのマルウェアと同様、Ryuk ランサムウェアは以下のようないくつかの手段を通じて配信されます。

-

感染した添付ファイルを含むスパムまたはフィッシングメールを送信。これを開いた人のネットワークに対して、ハッカーがリモートアクセスできるようにします。

-

スピアフィッシングメールを送信。Ryuk の攻撃者は、社内または関連する人物になりすましてグループや組織を狙います。Ryuk ランサムウェアを添付したすべての電子メールは、なりすまし (偽) メールアドレスからも送信できるため、攻撃者は検知を回避できます。

- RDP ポートを介して、脆弱なセキュリティ保護を悪用。ハッカーがシステムにリモートアクセスできるようにします。

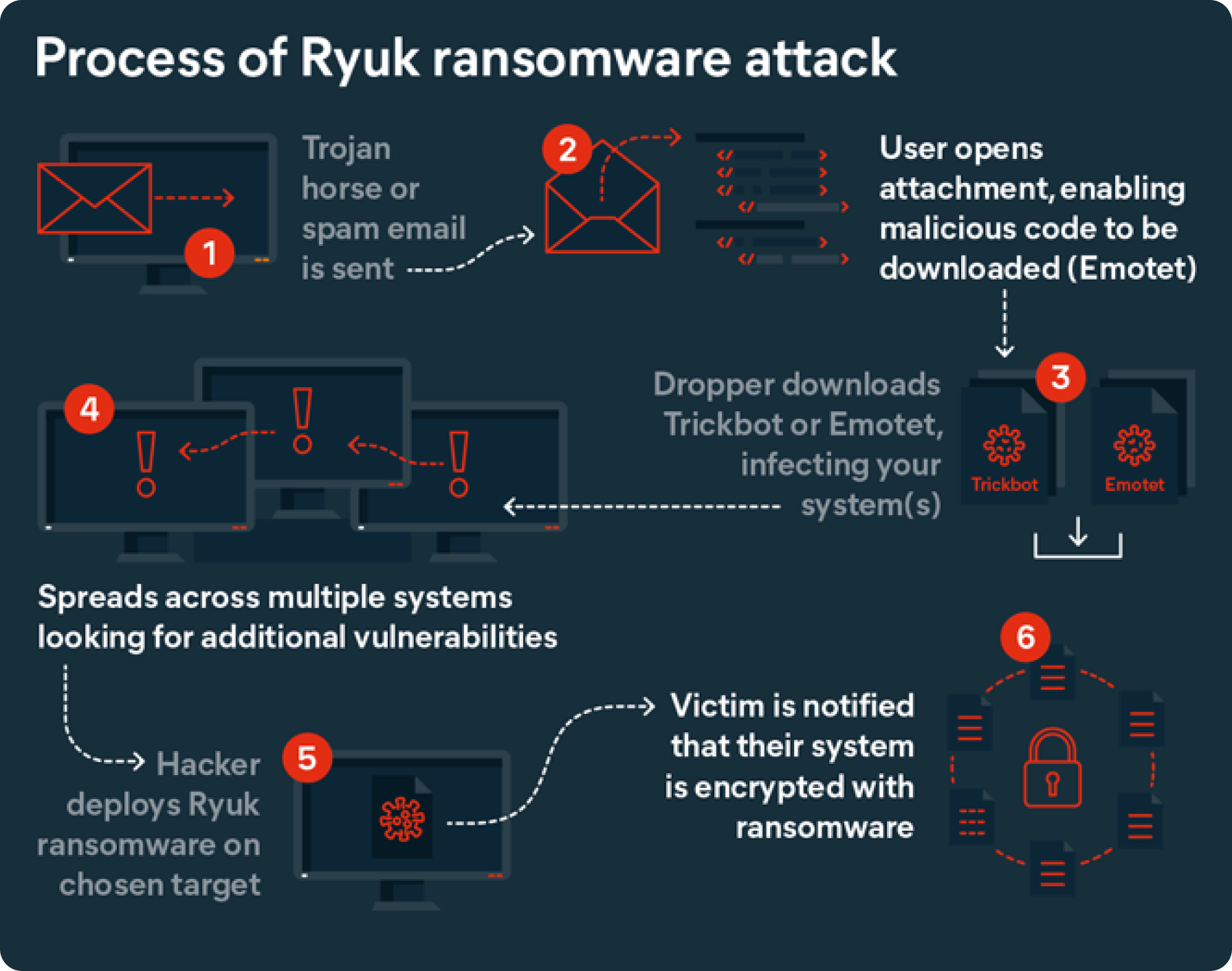

一部の Ryuk 攻撃では、最初にネットワークが Emotet として知られるトロイの木馬 (一見正当なコード内に隠された悪意のあるコンテンツ) に感染します。このトロイの木馬は、別の形式のマルウェアである Trickbot をダウンロードするための「ドロッパー」として使用されます。複数のシステムに対してこれが行われると、攻撃者は、複数のターゲットを監視したり、機密情報や管理者の資格情報にアクセスしたりできるようになります。その後、サイバー犯罪者は選択したターゲットに Ryuk を配備します。

Locky ランサムウェア、Cerber ランサムウェア、REvil/Sodinokibi ランサムウェアと同様に、攻撃者が Ryuk ランサムウェアでネットワークとサーバーセキュリティに侵入すると、システムに必要な最大 180 のサービスと 40 のプロセスがシャットダウンされ、重要な情報が暗号化されます。

ファイルが暗号化されると、Ryuk ランサムウェアは .BAT ファイルを使用して元のコピーとシャドーコピーを削除します。つまり、被害者はデータを復元させることができなくなってしまいます。

Ryuk は対称キー暗号化アルゴリズムと非対称キー暗号化アルゴリズムの両方を使用してファイルをエンコードします。これは、いくつかの方法を利用してユーザーデータを暗号化する Petya と Mischa ランサムウェアと同様の方法です。

Ryuk ランサムウェアは、ネットワーク上のすべてのファイルとアプリケーションに影響を及ぼし、その目的を完全に達成すると、必要な身代金要求の詳細を記載した「RyukReadMe.txt」と呼ばれるテキストファイルをすべてのフォルダーにドロップします。サイバー泥棒の要求通りに身代金が支払われた場合、暗号化キーのコピーによりファイルを取り戻すことができます。

事例 (有名な攻撃)

Ryuk ランサムウェア攻撃の数は増加し続けているため、自治体と事業体は引き続き警戒する必要があります。2018 年以降に最も注目を集めた Ryuk 攻撃には次のようなものがあります。

-

米国、ドイツ、英国の病院 (2019-2020): これらの国のさまざまな病院は、度重なる Ryuk マルウェア攻撃の被害を受けました。2020 年 9 月、英国と米国で施設を運営するユニバーサルヘルスサービス (UHS) が Ryuk マルウェアの被害を受けました。この事件により同社は 6,700 万ドルの損失を被り、すべての業務が再開されるまでに 1 か月かかりました。2020 年 9 月には、米国と英国の 400 を超える病院のネットワークも Ryuk マルウェアの影響を受け、米国の 250 施設すべてが過去最大級の医療施設に対する Ryuk 攻撃により影響を受けました。Ryuk マルウェアは、2020 年 10 月に米国の医療分野に対する攻撃の 75% を引き起こしたと報告されています。

- フロリダ州レイクシティ市 (2019): ある職員が Ryuk マルウェアの形式が含まれた電子メールを開いたことにより、同市の IT システムは停止し、 46 万ドルの身代金が要求されました。レイクシティ市長は、市当局が業務を復旧させるために要求された身代金を支払ったことを認めました。

- 南オーストラリア州オンカパリンガ市 (2019): 2019 年 12 月、アデレードのオンカパリンガ評議会の IT システムが Ryuk ランサムウェアに感染し、1 週間分の生産性の損失が発生しました。

- EMCOR (2020): 2 月、Fortune 500 にランキングされる会社 EMCOR は、複数の自社 IT システムが Ryuk マルウェア攻撃の影響を受けたことを認めました。同社は身代金の支払いが行われたかどうかを公表していません。

Ryuk から御社のビジネスを守る方法

ランサムウェアによるビジネス界の被害額は、2021 年だけで 185 万ドルと言われています。世界全体の被害額は 2031 年までに 2,650 億ドルになると予測されています。ランサムウェア攻撃を防ぐ方法を理解している企業は、オンラインの脆弱性を大幅に軽減できます。現時点では、狙われるリスクを高める要因がいくつかあります。古いソフトウェアやデバイス、パッチが適用されていないブラウザやオペレーティングシステム、不十分なバックアップまたはバックアップがない状態、サイバーセキュリティ保護ツールへの投資の不足などです。

御社のビジネスネットワーク全体にウイルス対策およびマルウェア対策ソリューションをインストールし、新たなサイバー脅威や今後のサイバー脅威からシステムを定期的に更新できるようにすることが重要です。そのソフトウェアは、次のような他の防御メカニズムによってもサポートされている必要があります。

-

災害復旧計画の実施。これにより、組織全体のプロセスとプロトコルを支え、サイバー攻撃が発生した場合に通知すべき個人と連絡先に対する役割を定義できます。

- 役割ベースのアクセス制御。ランサムウェア攻撃のリスクを最小限に抑えるために、バックアップと最小権限アクセスを導入する必要があります。役割ベースのアクセス制御 (RBAC) は、従業員が本人の業務要件には不要のデータにアクセスすることを制限することにより、追加のセキュリティレイヤーを設けることもできます。

Ryuk ランサムウェアを業務システムから削除する方法

Ryuk ランサムウェアを PC または Mac から削除することは可能かもしれませんが、今後の保証はありません。マルウェアは進化し続けており、組織に新たな課題をもたらしています。

マルウェア対策製品のインストールなどの予防措置を導入すると、サイバーセキュリティの脅威から御社のビジネスを保護し、ネットワーク上の脆弱性を修復するパッチなどのソフトウェアとアプリケーションの定期的な更新を組み込むことができます。

Ryuk は企業の業績に大きな影響を与え続けています

犯罪グループが危険なマルウェアを共有して変化させ続けているため、Ryuk やその他の種類のマルウェアは進化し続けています。企業はビジネスセキュリティに対するあらゆる脅威を常に把握しておく必要があります。現在、Ryuk ランサムウェアは Web サーバーを攻撃するように変化させられ、ワームの機能を利用して事業にさらなる影響を与えています。

マルウェアのリスクを軽減するには、堅牢なサーバーセキュリティも不可欠です。サイバーセキュリティソリューションを選ぶなら、ビジネスの業績の向上を考慮しながら攻撃のリスクをブロック、検出、防止できるものがよいでしょう。