WannaCry ランサムウェアとは?

WannaCry ランサムウェアは、ファイル、フォルダ、アプリケーションを暗号化し、「身代金」が支払われるまでアクセスできないようにします。 ビジネスに対するランサムウェア攻撃の数が規模、数ともに増加し続けているため、WannaCry を作成したのは誰か、WannaCry がどのようにネットワークに感染するか、そのような攻撃からシステムを保護する方法を学びましょう。

WannaCry ランサムウェア攻撃とは?

WannaCry はランサムウェアの一種で、特定のファイルまたはコンピュータ システム全体のデータを暗号化し、それらを解読するために身代金の支払いを要求するマルウェアです。WannaCry は、Windows ソフトウェアの脆弱性を悪用してデバイスに感染し、広範囲に及ぶ経済的および評判の損害を引き起こしています。

WannaCry は、サイバーハッキング グループ The Shadow Brokers によって米国国家安全保障局 (NSA) から盗まれた EternalBlue というコード名のエクスプロイトから開発されました。グループはエクスプロイトを使用して、パッチが適用されていない、または古い Windows オペレーティング システムを標的にしました。Microsoft はソフトウェアを強化するためのパッチをリリースしましたが、多くの組織はこれらの更新プログラムをインストールしていなかったため、ハッカーがこれらの脆弱性を悪用して攻撃を実行することができました。

2017年5月12日、WannaCry ランサムウェアは、これまでで最も大規模な攻撃を行いました。わずか 1 日で 150 か国以上の 230,000 台以上の Windows PC に広がり、企業、政府機関、医療施設に影響を与えました。被害を受けた著名な企業には、Telefonica、Deutsche Bahn、LATAM Airlines Group、FedEx、Hitachi、自動車会社の Renault、Honda などがあります。

英国の国民保健サービス (NHS) も、パッチが適用されていない Windows ソフトウェアが原因で影響を受けた多くの医療サービスの 1 つであり、複数のシステムが暗号化されてアクセスできなくなりました。この攻撃は、世界中で数十億ドル相当の損害を引き起こし、これまでで最も重要なランサムウェア攻撃の 1 つとして知られています。

WannaCry ランサムウェアは、サイバーセキュリティの専門家である Marcus Hutchins によって最終的に阻止されました。同月、彼はマルウェアの進行を止めるキル スイッチとして効果的に機能するドメイン名を開発し、マルウェアを削除しようとする試みを妨げました。

現在、多くの企業がパッチ適用の重要性を認識していますが、悪意のある人物がビジネス システムにアクセスするために使用する方法は数多くあります。ランサムウェアは、いくつかの理由で依然として重大な危険性があります。

- ランサムウェアは、甚大な経済的損害や風評被害もたらす可能性があります

- ランサムウェア攻撃後に企業が経験する平均ダウンタイムは 21 日です

- ランサムウェア攻撃はコンプライアンス上の問題を引き起こし、ビジネスにさらなる影響を与える可能性があります。

WannaCry を作成したのは誰ですか?

The Shadow Brokers は NSA が保管していた EternalBlue エクスプロイトを盗みましたが、そのコードは他のハッキング グループによってさらに開発され、武器化されました。その後、英国と米国の両政府は、北朝鮮のハッカー部門である Lazarus Group が WannaCry の背後にいると信じていると発表しました。

2021年2月、米国司法省は、北朝鮮のコンピュータ プログラマー 3 人が、WannaCry ランサムウェアの作成と配布、被害者からの金銭の強要、および機密データの窃盗の罪で起訴されたことを確認しました。

WannaCry はどのようにネットワークに感染しますか?

WannaCry ランサムウェアは、EternalBlue エクスプロイト コードを利用して、Windows オペレーティング システムの脆弱性を探します。これは、サーバー メッセージ ブロック(SMB)プロトコルにアクセスし、共有ファイルやサービスにアクセスしてファイルを暗号化し、身代金の支払いを要求するというものです。これは、保護されていないリモート デスクトップ プロトコル(RDP)ポートを探す古いタイプのランサムウェアである Phobos ランサムウェアに似ています。

WannaCry 攻撃が発生した場合、エクスプロイトは SMB エコー要求コードを、Microsoft Windows デバイスで使用される標的のサーバー メッセージ ブロック(SMB)プロトコルに送信します。要求に対する応答がない場合、バックドア(認証および認可のセキュリティ対策を回避するシステムへの侵入経路)が確立されます。

ハッカーは、バックドア マルウェア ツールである DoublePulsar を使用して WannaCry ランサムウェアを実行し、情報を取得したり、WannaCry ランサムウェアなどのマルウェアをシステムに入力したりできる接続を構築できます。

このツールを使用すると、ハッカーは SMB(TCP ポート 445)または RDP(TCP ポート 3389)プロトコル間の接続を開発し、非同期プロシージャ コール(APC)を展開できます。この手順により、ツールはローカル セキュリティ機関サブシステム サービス(Lsass.exe)に DLL をリリースできるようになります。このサービスは、パスワードの変更や認証サービスなどの Windows オペレーティング システムのセキュリティ ポリシーや、プログラムの複製を担当します。これが完了すると、シェルコードをこれらのシステムにリリースすることができます。これはヒープ スプレーとも呼ばれ、既存のバックドア コードを根絶することができます。

WannaCry ランサムウェアが 1 つのデバイスに侵入すると、ワームのような機能を使用してネットワークをスキャンし、同様のパッチが適用されていない、または古いソフトウェアや脆弱性を格納している他のデバイスを探し、これらのデバイス間で悪意のあるコードを複製します。

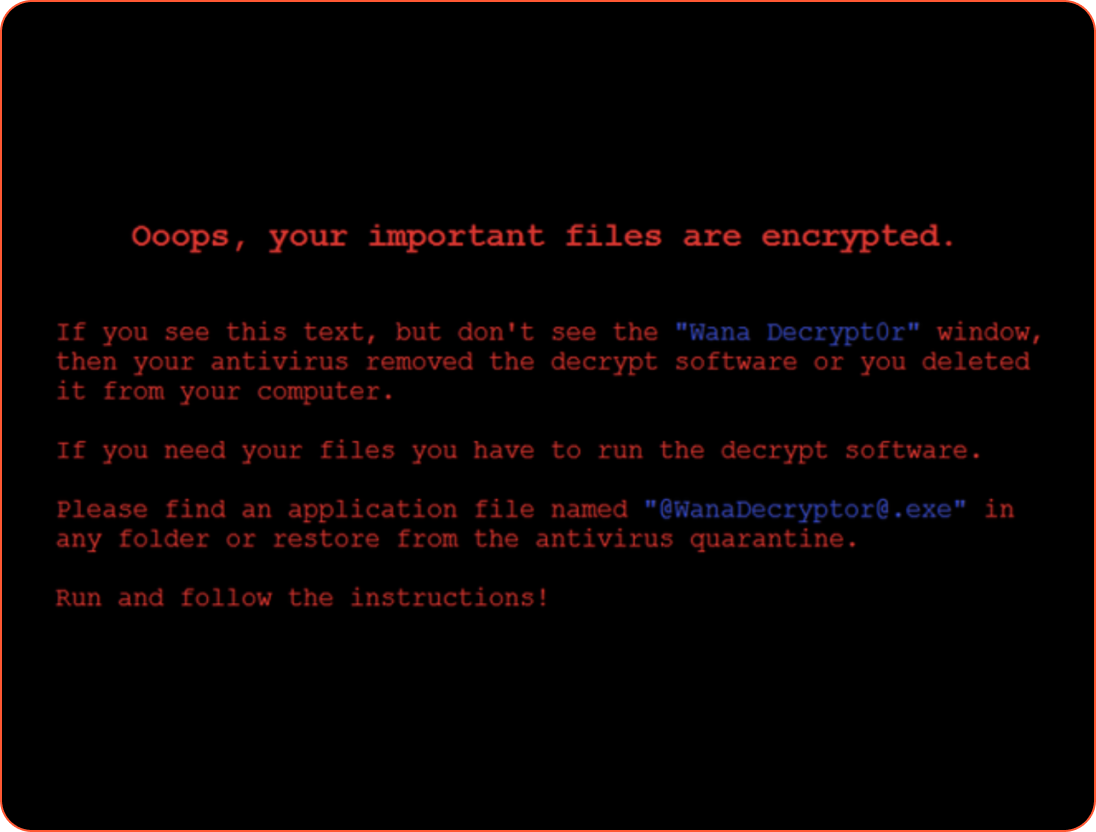

他の多くの種類のランサムウェア攻撃とは異なり、WannaCry ランサムウェアは、以下に示すようなメッセージを表示して身代金の支払いを要求することで、その外観を非常に明確にしています。

デバイスが感染すると、ファイルにアクセスする唯一の方法は、ファイルとフォルダの外部バックアップを使用するか、身代金を支払うことです。ただし、これはお勧めできません。また、オペレーティング システムへのアクセスが回復する保証もありません。

Windows パッチ

2017 年の WannaCry ランサムウェア攻撃を受けて、Microsoft は、Windows XP、Windows Vista、Windows 8、および以前の Windows Server エディションを含む、すべての Windows システム向けの緊急セキュリティ パッチを開発しました。彼らは、顧客が自動更新を有効にしている場合、保護されることを示すアナウンスを発表しました。手動更新設定の顧客は、「できるだけ早く更新をインストールすることをお勧めします」

National Security Institute によると、ランサムウェア攻撃が進化し続け、頻度と巧妙さが増しているため、身代金の平均料金は 2018 年の 5,000 ドルから 2020 年には約 200,000 ドルに増加しています。2021 年には、保険会社から 4,000 万ドルの支払いが行われ、ランサムウェアによる最大の支払いの世界記録を更新しました。

マルウェアは依然としてサイバー犯罪者にとって儲かるビジネスであり、公開されている解読キーを持っているランサムウェアはほとんどありません。これは、ランサムウェアを PC および関連するデバイスから削除するのは複雑であり、会社が身代金を支払った場合でも、ファイルを回復できない可能性があることを意味します。したがって、将来のサイバー攻撃からビジネスを安全に保つために、ソフトウェアのパッチ適用など、ランサムウェア攻撃を防ぐための重要な措置を講じることが不可欠です。

WannaCry はまだ活動中ですか?

キル スイッチは2017年5月の WannaCry 攻撃を阻止することができ、Microsoft は EternalBlue エクスプロイトから脆弱なオペレーティング システムを保護するためのパッチをリリースしましたが、ランサムウェアは依然として活発な脅威です。

WannaCry はハッカー グループによって更新され続けており、企業にとって重大な脅威であり続けています。Petya や NotPetya などの洗練されたランサムウェアは、WannaCry に触発され、Windows アプリケーション全体で同じ脆弱性を検索することで同様の機能を備えています。世界中でランサムウェア攻撃の被害を受けた組織の割合も、2018年の 55.1% から 2021年には 68.5% に上昇しています。

したがって、サイバーセキュリティ環境には多くの脅威が存在するため、ランサムウェア保護ツールのインストールが不可欠になります。

ランサムウェア攻撃を防ぐ方法

ビジネスへのランサムウェア攻撃を防ぐために積極的な対策を講じることは、デジタル資産を安全に保つために役立ちます。

- 定期的なネットワーク検査を完了します。ビジネス活動の定期的な検査には、攻撃やデータ侵害につながる可能性のあるソフトウェア内の脆弱性について、ネットワーク、接続されたデバイス、およびアプリケーションをスキャンする脆弱性評価を含める必要があります。

- サイバーセキュリティ意識向上トレーニング:セキュリティ戦略には、サイバーセキュリティ トレーニングを含める必要があります。これは、未知の送信元からメールを受信してフィッシングの被害者になったり、トロイの木馬マルウェアを含む可能性のある添付ファイルをクリックしたりするなど、一般的な攻撃ベクトルに対する従業員の意識を高めることを目的としています。

- パスワード ポリシー:パスワード ポリシーを採用することで、従業員は外部の脅威から組織を保護する強固なパスワードを使用するようになるだけでなく、役割ベースのアクセス制御を使用してデータや機密ファイルを保護するようになります。

- オペレーティング システムとアプリケーションの更新:ビジネスに影響を与える可能性のある脅威を防ぎ、重要なファイルとアプリケーションを保護することが不可欠になります。これには、システムの定期的な更新と、ソフトウェアの脆弱性に自動的にパッチを適用するツールの展開が含まれます。

WannaCry ランサムウェア攻撃から身を守る

2017 年以来、アバストは 1 億 7,000 万件以上の WannaCry ランサムウェア攻撃をブロックしてきました。当社のスモール ビジネス ソリューションがシンプルかつ強力な保護ツールをビジネスに提供し、マルウェア、フィッシング、ランサムウェア、およびその他の高度なサイバー攻撃からデバイスとデータを保護する方法をご覧ください。